Las campañas de suplantación de la Agencia Tributaria no son nada nuevo. De hecho, llevan produciéndose muchos años, pero es durante estos meses, justo cuando se realiza la campaña de la renta, que los delincuentes aumentan la actividad relacionada con este tipo de amenazas, tal y como afirma Josep Albors, director de investigación y concienciación de ESET España, en su último blogpost.

Al revisar algunos de los correos recientes que los delincuentes han preparado para engañar a sus víctimas, «vemos cómo no es extraño ver la reutilización de plantillas ya observadas en otros meses».

La intención de los delincuentes es provocar que el usuario que reciba este correo electrónico piense que realmente existe un aviso legítimo procedente de la Agencia Tributaria y pulse sobre el enlace preparado a tal efecto. Sin embargo, a pesar de que en el cuerpo del mensaje parece que se nos redirige a la web oficial, solamente con poner el cursor por encima podemos comprobar que la URL que se muestra no tiene nada que ver con el organismo oficial.

Ojo, es especialmente peligrosa

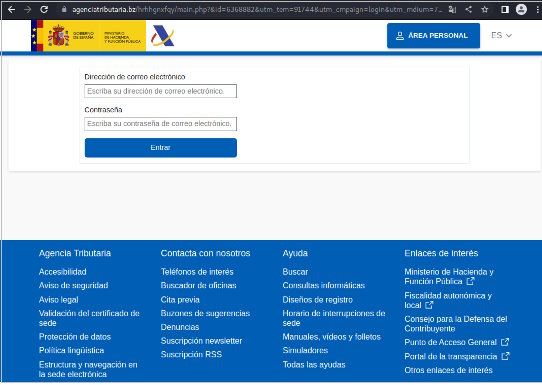

En el caso de que pulsemos (no lo haga) sobre este enlace seremos redirigidos a una web con una plantilla que lleva varios meses utilizándose en campañas similares, pero que es ahora cuando resulta especialmente peligrosa al estar cerca del inicio de la campaña de la renta. En esta web fraudulenta observamos cómo se trata de imitar el diseño de la web legítima e incluso se ha registrado un dominio que pueda resultarnos familiar y se le ha dotado de un certificado de seguridad.

Sin embargo, no todo es lo que aparenta, y si nos detenemos a revisar detenidamente la URL de esta web comprobaremos que la extensión .bz corresponde a los dominios de Belize, por lo que no tiene sentido que una agencia española esté registrada allí. Pero si además revisamos la información relativa a este dominio, podemos comprobar que ha sido registrado hace apenas dos meses desde Moscú, lo que debería encender todas las alarmas.

Con respecto al certificado de seguridad, es ya una práctica común que los delincuentes lo incluyan en sus webs fraudulentas, ya que muchos usuarios siguen pensando que este certificado y el símbolo del candado que confirma su posesión significan que la web es segura. Nada más lejos de la realidad, ya que el certificado de seguridad solo nos indica que los datos enviados desde nuestro dispositivo a esta web se transmiten por un canal cifrado, no que la web sea segura.

Roban credenciales a los usuarios que piquen

En cualquier caso, este certificado se obtuvo hace apenas unos días, justo a tiempo para la campaña de phishing que están realizando los delincuentes, por lo que esta fecha cercana es otro indicativo claro de que nos encontramos ante una web fraudulenta.

El objetivo de los delincuentes al preparar este tipo de webs es el de robar credenciales de los usuarios.

En cualquier caso, este tipo de campañas resultan fáciles de preparar para los delincuentes, y cualquier tipo de credenciales robadas puede ser usada en ataques posteriores para acceder a todo tipos de servicios o venderlas al peso en alguno de los múltiples foros donde los ciberdelincuentes trafican con la información robada.

La campaña anterior no es la única que se ha estado propagando entre usuarios durante estos últimos días, ya que también hemos observado otro correo que adjunta un fichero malicioso pensado para robar información personal almacenada en los sistemas que consiga infectar. Esta técnica sería un poco más avanzada que la anterior, ya que se basa en un código malicioso para recopilar la información en lugar de engañar a un usuario para que la introduzca manualmente.

Códigos maliciosos, una variante del troyano…

En el correo utilizado vemos como se indica un remitente aparentemente relacionado con la Fábrica Nacional de La Moneda y Timbre, aunque esto es solo otro engaño que usan los delincuentes para generar confianza entre sus víctimas. De la misma forma que en el correo anterior, se informa de una supuesta notificación de la Agencia Tributaria, adjuntándose un fichero que algunos usuarios no dudarán en abrir pensando que se trata de dicha notificación.

Sin embargo, el archivo adjunto comprimido no contiene ningún documento que se asemeje a una notificación. En su interior encontramos un fichero .bat que, en realidad, se trata de un fichero ejecutable con la extensión renombrada y que contiene el código malicioso responsable de ejecutar la fase inicial de este malware.

En esta ocasión nos encontramos con una variante del troyano identificado por las soluciones de ESET como NSIS/Injector.BVJ trojan. Este tipo de malware es usado frecuentemente por los delincuentes como malware de primera fase y es el responsable de descargar y ejecutar en el sistema la carga maliciosa elegida para esta campaña. En esta ocasión nos encontraríamos ante un malware del tipo infostealer, con capacidades para robar credenciales en aplicaciones de uso cotidiano como navegadores de Internet, clientes de correo, clientes FTP o VPNs, entre otras.